Протоколи безпеки плагінів і CMS

Фокус 3: плагіни та протоколи безпеки CMS

У статистиці, яку ми опублікували за останні тижні, ми зосередилися на деяких основних аспектах безпеки веб-сайту, сайту електронної комерції чи блогу. Між цими згадаємо для прикладу хостинг сайту, фундаментальна змінна, яка гарантує ідеальне функціонування системи 24 години на добу. Але, як це часто трапляється в Інтернеті, повну картину можна отримати, лише склавши більше шматочків головоломки, тому недостатньо зупинитися лише на хостинг або звичайне обслуговування. Є й інші фактори, що визначають безпеку веб-сайту, і серед них ми повинні включити протоколи плагінів і платформ системи керування вмістом, від WordPress до Joomla!. Плагіни та CMS насправді можуть стати шлюз для атак і шкідливих програм, з очевидними негативними наслідками щодо ефективності сайту та втрати даних. Отже, давайте подивимося, як запобігти цим сценаріям, а перед тим, які найкращі практики для впровадження.

ЩО ТАКЕ ПЛІГІНИ І ЯКУ НЕБЕЗПЕКУ ВОНИ ВИКРИВАЮТЬ ВАШ САЙТ

За останні роки ринок плагінів пережив вражаючий бум завдяки вдячності з боку громадськості та знайомству багатьох користувачів із цими інтеграціями. Простий клік, і плагін встановлений і активний, готовий розширити та розширити робочі можливості веб-сайту. Від інформаційного бюлетеня до банера згоди на обробку даних, від клонування вмісту до оптимізації зображень, існують сотні й сотні плагінів для будь-яких потреб. Ті самі компанії та розробники програмного забезпечення та комп’ютерних програм також роблять доступними функції своїх продуктів у форматі плагінів. Це дозволяє користувачам, навіть менш досвідченим, впроваджувати програму з панелі адміністрування CMS, наприклад, продавати товар онлайн.

Коротше кажучи, переваг плагінів багато, аж до того, щоб зробити ці інструменти незамінними або майже незамінними. Але поряд із перевагами залишається проблема, яку потрібно розуміти та правильно вирішувати: безпека. З яких причин плагіни можуть стати небезпекою для вашого цифрового проекту? Спробуємо відповісти за допомогою короткого списку повторюваних випадків:

- плагін більше не надходить оновлено, і це створює недолік, який комп’ютерні пірати можуть використовувати у своїх інтересах, «заходячи» на сайт і вставляючи рядки шкідливого коду (для перенаправлення продуктів, опитувань, видалення цілих сторінок тощо)

- поставляється оригінальний плагін копіювати та маніпулювати, щоб потім вставити на сайт, створений спеціально зломщиком, щоб обманом змусити людей повірити, що вони завантажують справжній плагін. У цей момент встановлення плагіна ризикує скомпрометувати весь сайт.

- надходить плагін видалено з офіційного каталогу, але залишається встановленим на вашому сайті. Такий випадок часто трапляється в WordPress, найбільш використовуваній і найвідомішій CMS у світі. У двох словах, група, яка працює за WordPress, може вирішити видалити плагін з офіційного каталогу, якщо він виявить несумісність або інші елементи, які заслуговують на увагу. У цей момент плагін більше не оновлюватиметься, і це, знову ж таки, поставить під загрозу тих, хто все ще використовує цей плагін на своєму веб-сайті.

ЯК АНАЛІЗУВАТИ ПЛАГІНИ ТА СТАНДАРТИ БЕЗПЕКИ

Їх декілька краща практика які можна застосувати для підвищення безпеки сайту, не відмовляючись від зручності плагінів. Хоча наразі не існує універсального протоколу розробки плагінів, здатного гарантувати їх автентичність і якість, безумовно, немає недоліку в запобіжних заходах, яких ми всі повинні дотримуватися. Чим більше у нас буде впевненості, тим вищим буде стандарт безпеки плагіна, чим менше впевненості ми знайдемо, тим вищий ризик зниження імунного захисту сайту після встановлення плагіна. L'аналіз тому необхідно враховувати наступні моменти:

- дата останнього оновлення плагіна (якщо застарілий, ризик зростає, якщо останній, ризик зменшується)

- сумісність з останньою версією WordPress або іншою CMS

- відгуки людей, які завантажили плагін

- наявність технічної документації

- коментарі користувачів і відповіді розробників

- офіційний сайт плагіна або компанії, яка його розробила

Само собою зрозуміло, що перевірка, проведена з часткою здорового глузду, дозволяє з певною точністю зрозуміти, надійний плагін чи ні. Відгуки негативні? Розробник не відповідає на запитання? Немає необхідних документів? Останнє оновлення було кілька років тому? Краще відпустити це…

БЕЗПЕКА СИСТЕМИ УПРАВЛІННЯ КОНТЕНТОМ

Тепер, коли ми детально ознайомилися з вимогами до ідентифікації безпечного плагіна, перейдемо до питання системи керування контентом, тобто системи адміністрування вмісту сайту чи віртуального простору (цільової сторінки, форуму, блогу тощо). Тут також нам знадобиться не посібник, а ціла книга, оскільки кожна CMS відрізняється від інших, і для кожної CMS досягнуті більш-менш високі стандарти безпеки, залежно від поточного оновлення. Якщо для WordPress ми нещодавно досягли версії 5.0, наприклад, для Joomla! ми все ще на рівні 3.9, тоді як для Magento ми близькі до 2.4. Будьте обережні, це не означає, що безпека вище, якщо номер версії вищий: деякі CMS просто народилися пізніше, тому вам потрібно добре знати еволюцію кожної з них і інтерпретувати настрої мережі, читаючи те, що написано про Останнє оновлення.

Очевидно, що це не єдина основа, на якій ми будуватимемо наші прогнози. Якщо ми хочемо отримати максимум з точки зору безпеки, ми повинні прагнути оновлювати платформу CMS до останньої версії: чим далі ми відходимо від останнього випущеного оновлення, тим більшими будуть ризики для безпеки сайту, знову ж таки через діри, які створюються і в які хтось може проскочити.

Як оновити CMS, не ризикуючи

Оновлення CMS — це операція, до якої слід ставитися легковажно, особливо якщо це великий випуск (наприклад, остання версія WordPress). Найкраща стратегія - це створіть резервну копію даних безпосередньо перед завантаженням і встановленням нової версії. Це тому, що може виникнути конфлікт між темою та CMS або між плагіном і CMS, що може призвести до втрати вмісту, перекладів, зображень тощо. Для резервної функції ви будь ласка, зверніться до попереднього розділу, присвяченого звичайному та позачерговому обслуговуванню сайту.

ЗВИЧАЙНА CMS, ПРОПІЄТАРНЕ КЕРУВАННЯ АБО САЙТИ WYSIWYG?

Останнє запитання, яке ми хочемо поставити вам у сфері безпеки, стосується різниці між звичайними CMS (а саме WordPress, Magento, Joomla! та інші), так званим пропрієтарним програмним забезпеченням для керування та веб-сайтами типу «що бачиш, те й отримуєш» ( від Jimdo до Wix через Weebly та інші). Ось короткий виклад підходу до безпеки для кожної альтернативи, який є результатом нашого десятирічного досвіду в секторі розробки та обслуговування веб-сайтів.

- Загальна CMS: як ми бачили, відповідальність за налаштування здорового та захищеного середовища лежить на руках команди, яка працює над оновленнями CMS, а також на пунктуальності тих, хто стежить за оновленнями CMS і плагінів.

- Власне управління: якщо сайт розроблено з використанням платформ або кодів, що належать веб-агентству або веб-майстру, безпека майже повністю переходить до рук відповідальної особи, яка повинна гарантувати повну відповідність відповідним стандартам захисту.

- Сайти What You See Is What You Get: ці рішення являють собою щось середнє між найпопулярнішою CMS і приватним програмним забезпеченням для керування, оскільки вони дозволяють користувачеві контролювати та керувати своїм сайтом, просто перетягуючи вміст на сторінку. Відповідальність за безпеку в даному випадку несуть компанії, які розробляють рішення WYSIWYG, але будьте обережні, тому що залежно від плану підписки допомога може бути достатньою, хорошою або майже повністю відсутньою.

На цьому наш третій епізод закінчується. Наступний поглиблений аналіз буде зосереджений на актуальній темі: обробка даних та особисті обов'язки щодо користувачів, які добросовісно відвідують наш веб-сайт, електронну комерцію чи блог. готовий Слідкуйте за нами, до нових зустрічей!

Вас також може зацікавити:

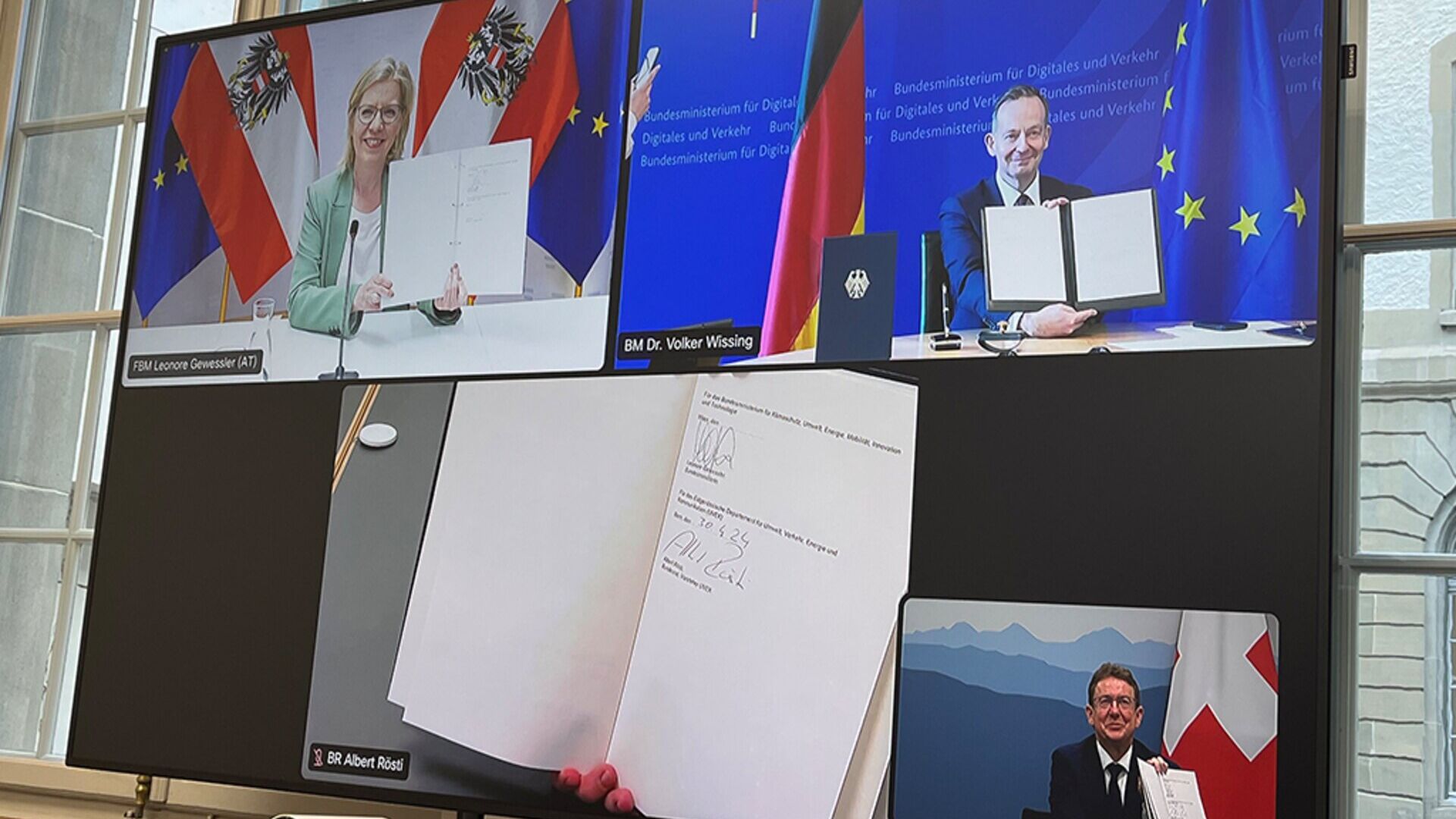

Австрія, Німеччина та Швейцарія за «інноваційніші» вантажні залізниці

Міністри DACH Леонор Гевеслер, Фолькер Віссінг і Альберт Ресті: запровадження цифрового автоматичного сполучення є ключовим елементом

Переконання чи маніпулювання? Генезис та історичний вплив PR

Ось як зв’язки з громадськістю, від витонченого діалогу стародавньої Греції до сучасної цифрової ери, продовжують пропонувати постійні інновації

Молодь і криптовалюти: як дізнатися більше про Bitcoin…

Знайомство дітей із цифровими валютами та блокчейном може бути захоплюючим завданням, враховуючи їхню прихильність до технологій та інновацій

«Пацієнт у центрі»: велика надія і зустріч у Сенаті

Тему важливості інновацій у медичних пристроях для європейської охорони здоров’я досліджуватимуть 15 травня в Римі експерти та політики

Альберто НіколініРедактор Districtbiomedicale.it, BioMed News і Radio Pico